Um novo malware distribuído pelo WhatsApp visa roubar fundos e criptomoedas de brasileiros. Os alvos dos hackers são 15 bancos tradicionais, 3 serviços de pagamento, 17 corretoras de criptomoedas e 12 carteiras de criptomoedas.

Pesquisadores da SpiderLabs apelidaram o malware de “Eternidade” e afirmam que ameaças semelhantes estão rodando desde janeiro deste ano.

Recentemente, a Kaspersky fez um alerta sobre o malware Maverick, também distribuído pelo WhatsApp e com foco em vítimas brasileiras. Este trojan monitora os acessos da vítima para 26 bancos brasileiros, bem como 6 corretoras de criptomoedas e 1 plataforma de pagamento.

Empresa de segurança dá detalhes sobre novo malware com foco no Brasil

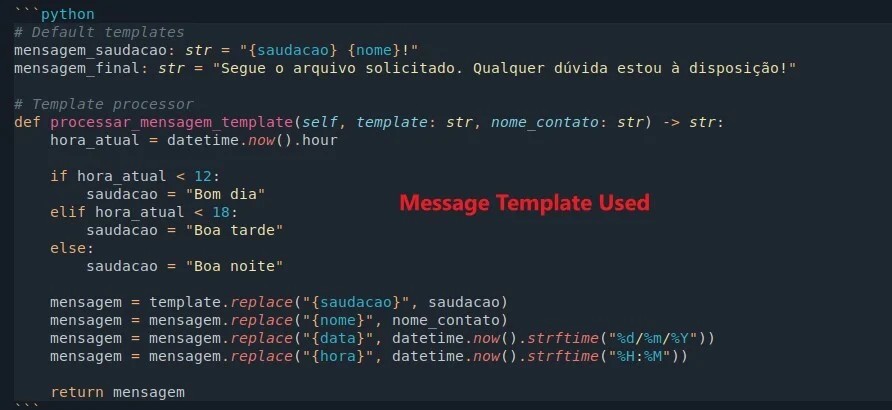

As investigações revelam que o malware Eternidade possui um modelo de mensagens baseado no atual horário. Como exemplo, se a mensagem for enviada antes do meio-dia, então será um “bom dia”, seguido do nome do contato.

O código acima também mostra o envio de uma segunda mensagem escrita “Segue o arquivo solicitado. Qualquer dúvida estou à disposição!” junto a um arquivo.

Outro detalhe é que o malware verifica o idioma do sistema operacional. Caso não esteja em português do Brasil, sua execução é abortada.

Caso a vítima abra o arquivo infectado, os golpistas estão iniciam uma coleta de dados no dispositivo.

“O stealer procura especificamente por aplicativos associados a bancos brasileiros, serviços de pagamento e carteiras/corretoras de criptomoedas para coletar credenciais.”

- Bancos:

Santander

Banco do Brasil

Banrisul

Tribanco

Bradesco

Sicredi

Sicoob

BMG

BTG Pactual

BS2

Itaú

Caixa Econômica Federal (CEF)

Banco Mercantil

Banco do Nordeste (BNB)

Banco da Amazônia - Serviços de pagamento:

MercadoPago

RecargaPay

Stripe - Corretoras de criptomoedas:

Binance

OKX

Crypto.com

Coinbase

Foxbit

Novadax

Bitget

Bybit

Coinext

Kucoin

Kraken

Bitstamp

Bitfinex

Poloniex

Huobi

Gate.io

Gemini - Carteiras de criptomoedas:

Electrum

Exodus

Atomic Wallet

MetaMask

Ledger Live

Trust Wallet

Blockchain.com

Coinomi

Phantom Wallet

Solflare

TokenPocket

Math Wallet

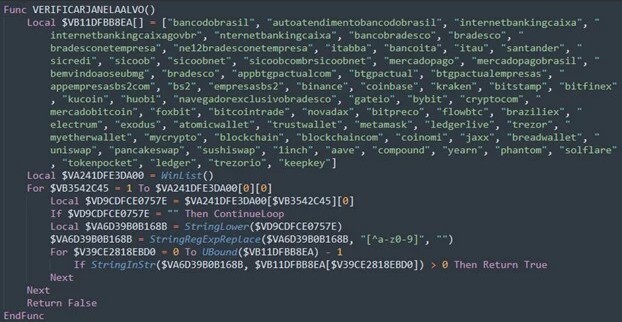

“Ele verifica continuamente janelas ativas e processos em execução em busca de strings associadas a portais bancários brasileiros, serviços de fintech e plataformas de criptomoedas.”

“Quando detecta uma correspondência, por exemplo, um título de janela ou nome de processo ligado ao Bradesco, BTG Pactual, Binance, Coinbase, MetaMask, Trust Wallet ou outra marca financeira, o malware imediatamente descriptografa e ativa sua carga útil de próxima etapa”, explicam os pesquisadores. “Esse comportamento reflete uma tática clássica de “banker” ou “overlay-stealer”, em que componentes maliciosos permanecem inativos até que a vítima abra um aplicativo bancário ou carteira-alvo, garantindo que o ataque seja acionado apenas em contextos relevantes e permaneça invisível para usuários comuns ou ambientes de sandbox.”

Caso encontre alguma correspondência, o malware então ativa um segundo servidor.

Segundo os pesquisadores, eles usam credenciais codificadas para fazer login em sua conta de e-mail para obter contato com tal servidor, dificultando detecções e dificultando seu abate.

Outra funcionalidade do trojan é o roubo dos contatos do WhatsApp. Outros dados coletados são nome do computador, versão do sistema operacional, IPs público e local, data e hora atual, dentre outros.

Além disso, os pesquisadores destacam que a ameaça também faz buscas para saber qual anti-vírus está sendo utilizado para então tomar decisões futuras.

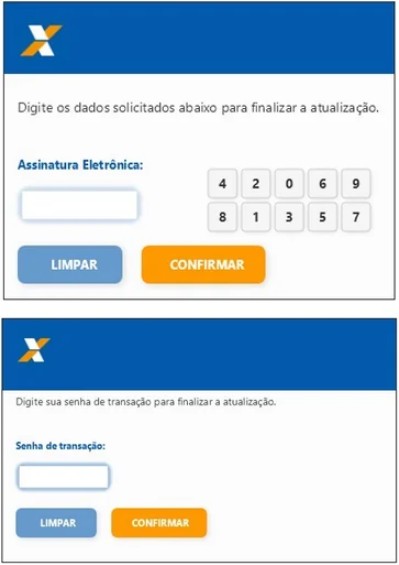

Malware também cria campos falsos para roubar senhas

Seguindo a análise, os pesquisadores também notam que o malware Eternidade altera sites. Com isso, as senhas digitadas são enviadas diretamente para seus servidores.

“O malware também implementa overlays bancários ocultos direcionados à CAIXA Econômica Federal e ao Banco do Brasil. Isso faz com que a vítima insira informações bancárias no overlay, em vez da interface legítima, e essas informações são exfiltradas para o servidor C2.”

Como conclusão, os pesquisadores da SpiderLabs se mostram preocupados com o uso do WhatsApp como vetor de distribuição, bem como pelo contínuo desenvolvimento do malware.