A Bybit, corretora de criptomoedas que sofreu um roubo de R$ 8,2 bilhões, publicou nesta quarta-feira (26) dois relatórios preliminares sobre o ocorrido. Em suma, as investigações apontam para uma vulnerabilidade do lado da Safe, que fornece serviços de carteiras à corretora.

Em nota publicada no X, a Safe reconheceu a vulnerabilidade, apontando para o “comprometimento de uma máquina de um desenvolvedor da Safe{Wallet}”. No entanto, ressalta que seus contratos inteligentes não foram afetados.

Anteriormente, a própria comunidade já havia publicado estudos sobre a atuação do Grupo Lazarus, ligado ao governo da Coreia do Norte.

Relatórios da Bybit aponta para vulnerabilidade na Safe

Duas empresas de segurança foram responsáveis por publicar os relatórios que investigaram as causas do hack de R$ 8,2 bilhões da Bybit. O primeiro, de 8 páginas, foi escrito pela Sygnia, o segundo, com 28 páginas, foi publicado pela Verichains.

Ambas empresas chegaram a mesma constatação, de que a vulnerabilidade estava na Safe, que fornece serviços de carteiras para a Bybit, e não do lado da corretora.

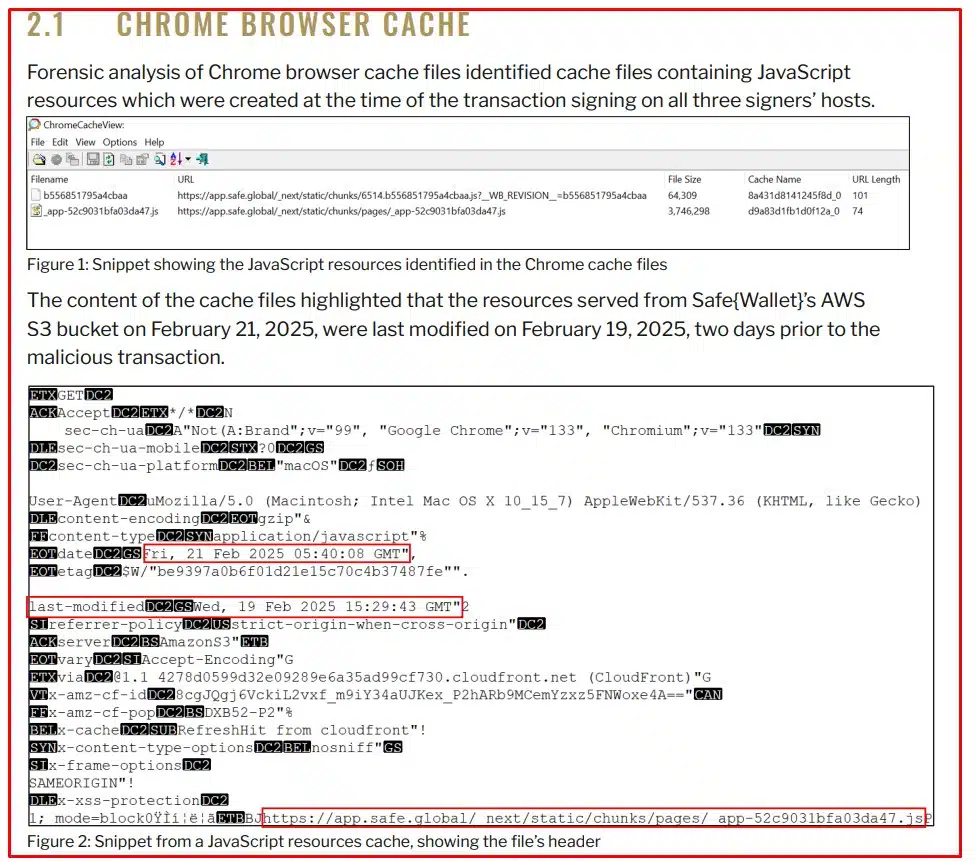

“A investigação forense de todos os hosts usados para iniciar e assinar a transação revelou um código JavaScript malicioso injetado em um recurso servido do bucket AWS S3 da Safe{Wallet}”, escreveu a Sygnia, notando que o arquivo foi adulterado dois dias antes do roubo.

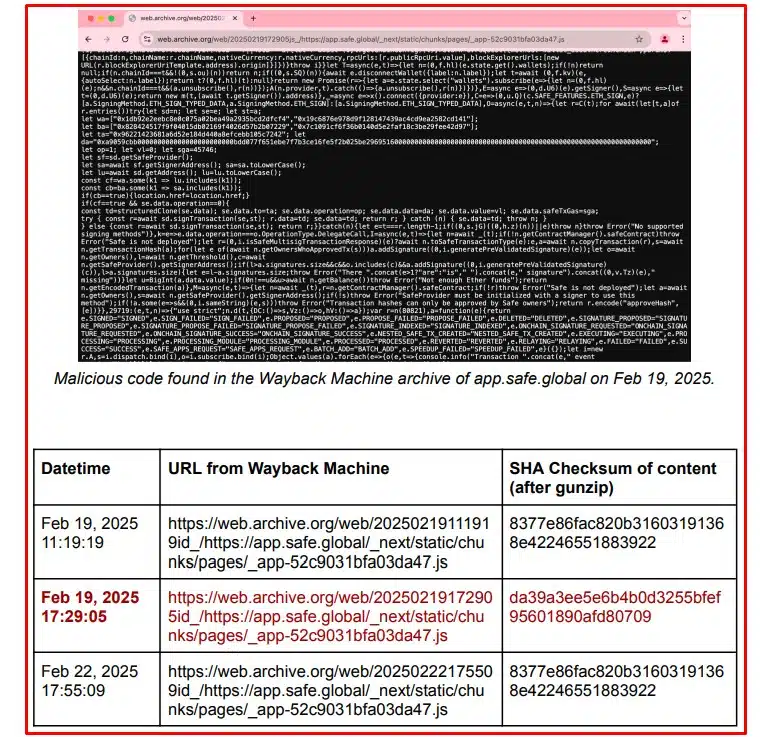

Usando o Web Archive, a Verichains também apresenta provas de que esse arquivo foi modificado com uma versão introduzida pelos hackers norte-coreanos.

“O arquivo benigno de JavaScript do app.safe.global parece ter sido substituído por um código malicioso em 19 de fevereiro de 2025, às 15:29:25 UTC, visando especificamente a carteira fria multi-assinatura de Ethereum da Bybit”, apontou a Verichains.

“Concluímos com forte evidência que a conta/chave API do AWS S3 ou CloudFront do Safe.Global foi provavelmente vazada ou comprometida.”

Como pode ser visto na imagem acima, os hackers alteraram o arquivo novamente após o roubo, talvez como uma tentativa de ocultar seus rastros.

Relatórios mostram engenhosidade por trás do ataque

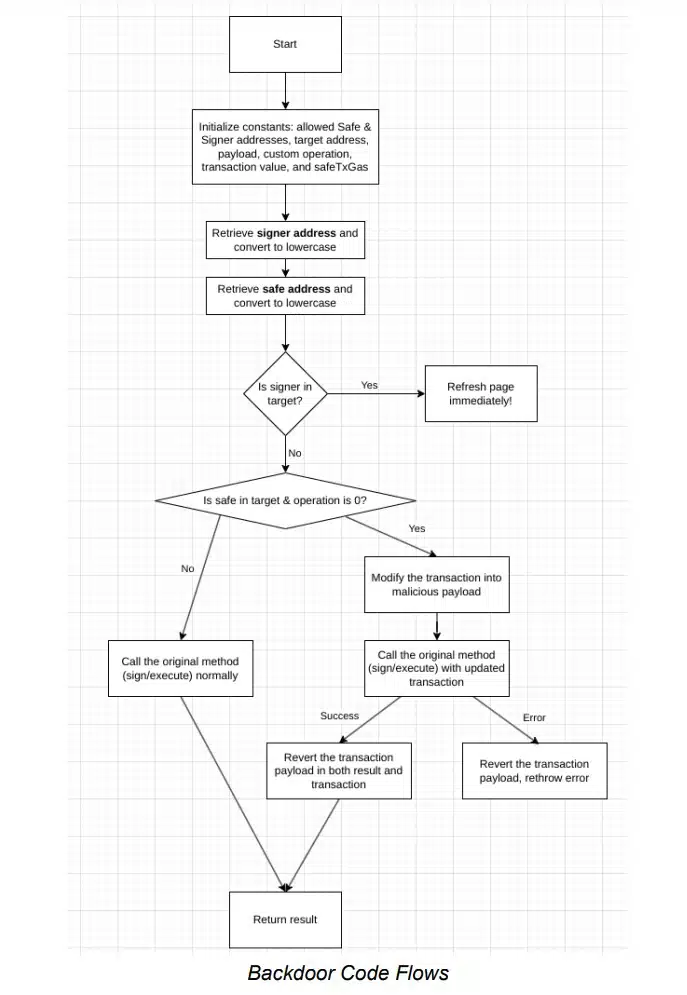

Além da difícil tarefa de alterar esse arquivo, os hackers também se mostraram extremamente engenhosos na próxima fase do ataque. Afinal, o código ignorava pequenas transações de outras carteiras, focando somente na carteira fria da Bybit, que continha R$ 8,2 bilhões em Ethereum.

“O payload foi projetado para ser ativado somente quando certas condições fossem atendidas”, escreveu a Verichains. “Essa execução seletiva garantiu que a porta dos fundos permanecesse indetectada pelos usuários regulares, enquanto comprometia alvos de alto valor.”

Seguindo, o relatório aponta que os hackers fizeram um teste na quinta-feira (20), um dia antes do ataque à Bybit.

Mais detalhes técnicos podem ser encontrados nos dois relatórios completos, disponibilizados por Ben Zhou, CEO da Bybit.

Nas redes sociais, a própria comunidade discute sobre quem merece levar a culpa. Enquanto muitos afirmam que a Safe é a única responsável pela falha, outros apontam que os três assinantes da transação, do lado da Bybit, poderiam ter evitado esse desastre.