Em um longo texto publicado nesta terça-feira (8), um grupo de desenvolvedores alerta para uma grande falha de segurança encontrada em carteiras de Bitcoin desde 2014. Em suma, a geração das carteiras possui uma baixa entropia, permitindo o acesso dos fundos por terceiros.

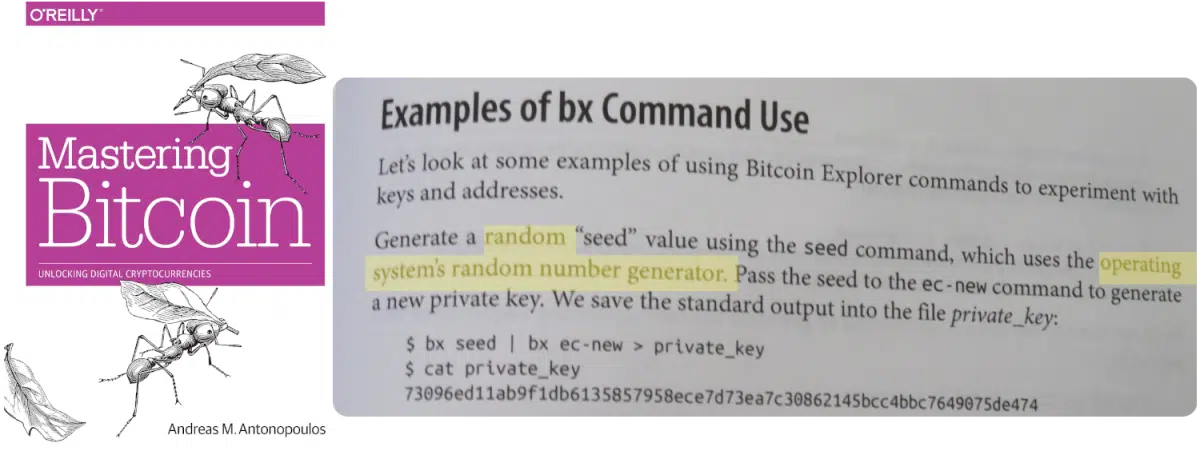

Chamado de ‘bx seed’, o método de geração é tão famoso que já foi apresentado no livro Mastering Bitcoin, considerado o segundo documento mais importante sobre a criptomoeda, atrás apenas do whitepaper escrito pelo próprio Satoshi Nakamoto.

Além disso, os desenvolvedores apontam que a falha também afeta carteiras de outras criptomoedas, incluindo gigantes como Ethereum.

“As vítimas descobriram que seus investimentos em Bitcoin (BTC) não foram os únicos roubados. Os invasores também pegaram Ethereum e outras criptomoedas das mesmas carteiras.”

O ataque também tem ligação com uma vulnerabilidade da Trust Wallet, divulgada em abril deste ano. Na data, US$ 170.000 (R$ 830.000) foram roubados, mas a quantia pode ser maior. Segundo novos dados, os roubos estão na casa dos US$ 900.000 (R$ 4,4 milhões), e podem continuar.

Também em abril desse ano, o Livecoins relatou que diversos usuários experientes de criptomoedas tiveram seus fundos roubados. Na ocasião, um desenvolvedor afirmou que a única ligação entre os roubos era a data da geração das carteiras, entre 2014 e 2022, o que se encaixa nesse padrão. Mais de 5.000 ETH foram roubados, hoje equivalentes a R$ 45,6 milhões.

Relato de vulnerabilidade em carteira de Bitcoin é emitido às pressas

O principal motivo do alarde é que os ataques já estão em andamento. Sendo assim, a equipe optou por não agir em conjunto com outros desenvolvedores, mas sim em divulgar a vulnerabilidade das carteiras de imediato. Embora as informações também cheguem aos hackers, muitos deles já estavam cientes da falha.

“Se quiséssemos dar uma chance para os usuários afetados recuperarem seus fundos, teríamos que fazer uma publicação em dias, não em meses. Nessa situação, o tempo está do lado dos atacantes e não das vítimas.”

Segundo a equipe, antes mesmo de sua publicação já existiam relatos de roubos de Bitcoin (BTC), Ethereum (ETH), Ripple (XRP), Dogecoin (DOGE), Solana (SOL), Litecoin (LTC), Bitcoin Cash (BCH) e Zcash (ZEC). “É provável que haja muito mais tipos de moedas envolvidos”, adiciona o texto.

Milk Sad: Falha em carteira de Bitcoin preocupa comunidade

Em suma, os desenvolvedores apontam que a falha está ligada a um baixo nível de entropia em um famoso e antigo método de geração de carteiras de Bitcoin. Ou seja, uma segunda pessoa poderia facilmente obter a mesma chave-privada ou frase-semente já que a aleatoriedade na geração delas era quase nula.

“Uma ferramenta essencial que esteve envolvida na criação da carteira em ambos os casos foi o Libbitcoin Explorer na versão 3.x, através de seu binário ‘bx’”, comentou a equipe. “O projeto Libbitcoin existe há muito tempo (2011!), é de código aberto e o ‘bx’ tem tudo o que é necessário para a geração de uma carteira offline em um binário independente.”

O nome da vulnerabilidade, Milk Sad, foi escolhido justamente por isso. Ao criar duas carteiras em dois ambientes diferentes, a equipe encontrou a mesma frase-semente, começando pelas palavras ‘milk sad wage cup… ‘, mesmo com 24 palavras, o conjunto era o mesmo, não fornecendo nenhuma segurança.

“Em termos de segurança de uma carteira de criptomoedas, esta é uma situação bastante catastrófica.”

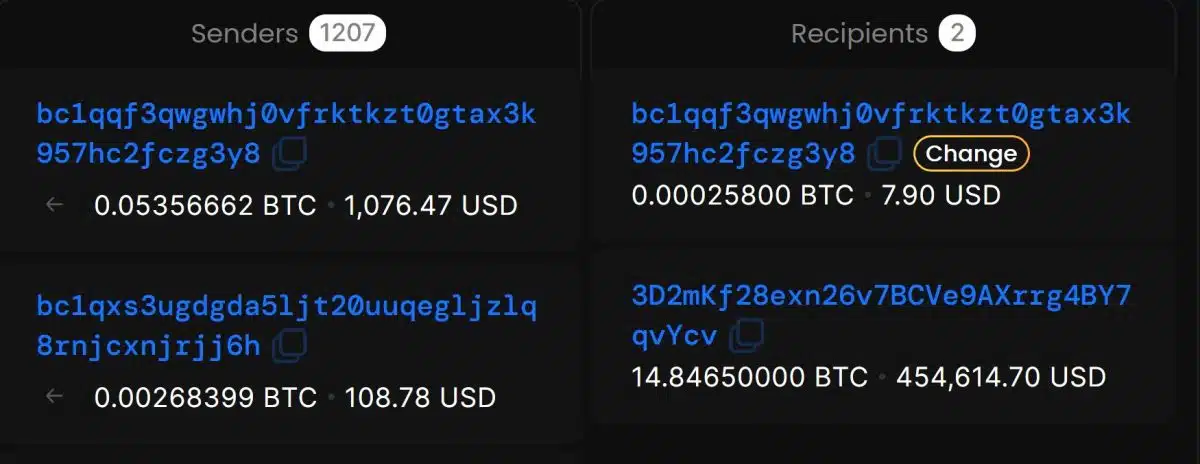

Seguindo, o texto aponta para um tópico no Reddit. Datado de 24 de julho, um usuário aponta para um “roubo massivo de mais de 1.000 carteiras de bitcoin”. Em longa explicação, a vítima conta que tinha as melhores práticas de segurança, ou seja, não cometeu nenhum erro.

“O fato de que essa retirada afetou mais de 1.200 endereços em uma transação me levou a supor que isso foi algum tipo de evento planejado, que pode ser resultado de uma vulnerabilidade em alguma biblioteca, ou mesmo de um backdoor que foi usada por um invasor para realizar esse roubo.”

Os desenvolvedores afirmam que o usuário acima foi uma das vítimas do Milk Sad, assim como todos os outros.

Indo além, também relatam que divulgaram suas descobertas com o FBI antes da publicação do relatório. Um dos motivos seria a possível cooperação por corretoras que poderiam começar a monitorar o fluxo de transações de endereços vulneráveis e então congelar saldos.

O tamanho da falha

Embora não tenham revelado valores, a equipe aponta que pelo menos 2.600 endereços de Bitcoin foram expostos. Além disso, outras carteiras que usavam tal método para geração de endereços, também foram afetados.

Outro ponto notado é que muitas pessoas costumam importar carteiras de um software para outro, até mesmo em criptomoedas diferentes, o que pode aumentar substancialmente o número de vítimas e fundos roubados.

Segundo o texto, a falha pode estar presente ainda na versão 1.x, então chamada ‘sx’, lançada em 2014. O mesmo com a versão 2.0.0 até a 2.1.0 (2014 – 2015). No entanto, a vulnerabilidade só foi confirmada nas versões 3.0.0 até 3.6.0, disponíveis desde 2017.

“Para a parte principal de nossa divulgação curta e agitada, focamos nos problemas relacionados ao Mersenne Twister nas versões do bx lançadas após março de 2017.”

Ao entrar em contato com a Libbitcoin por diversas vezes, antes da divulgação, a equipe teria apenas respondido (por duas vezes) que não acreditava que a descoberta era um bug.

Como saber se seus bitcoins e outras criptomoedas estão em risco?

Tal método de geração de carteira é famoso, e já chegou a ser apresentado no livro Mastering Bitcoin, escrito por Andreas Antonopoulos. Portanto, pode ter sido usado por muitas pessoas, especialmente grandes fãs de tecnologia e Bitcoin.

“Nem o Capítulo 4, nem o Apêndice contêm o aviso de que o ‘bx seed’ não produz números aleatórios seguros. Os exemplos não avisam o usuário que as carteiras criadas dessa forma são inseguras.”

De qualquer forma, os desenvolvedores apontam que os usuários afetados são aqueles que “criaram carteiras com bx 3.0.0 ou superior (após cerca de março de 2017)” ou “com uma ferramenta CLI e não lembra qual ferramenta”.

O texto completo, com mais informações técnicas, pode ser encontrado no site criado pela equipe que descobriu a falha. No total, 13 pessoas são citadas como colaboradores do trabalho.