Ataques de phishing que exploraram ferramentas legítimas do Google, como o Google Forms e o Google Authenticator, resultaram no roubo de mais de US$ 5 milhões em bitcoin de duas vítimas nos Estados Unidos.

Utilizando engenharia social e mensagens enviadas por domínios legítimos do Google, os golpistas conseguiram acessar seeds armazenadas em contas pessoais, permitindo a transferência de fortunas para carteiras controladas pelos criminosos.

As vítimas, Adam Griffin, um bombeiro de Seattle, e Tony, um investidor da Califórnia, foram alvo de uma operação coordenada que revela a crescente sofisticação de golpes digitais visando criptomoedas salvas de forma insegura. Os dois casos foram reportados no Krebs on Security.

Senha de carteira de Bitcoin salva no Google Fotos

O primeiro caso ocorreu em 6 de maio de 2024, quando Adam recebeu uma ligação de um número que parecia ser oficial do Google. Durante a chamada, ele foi informado que sua conta estava sendo acessada na Alemanha.

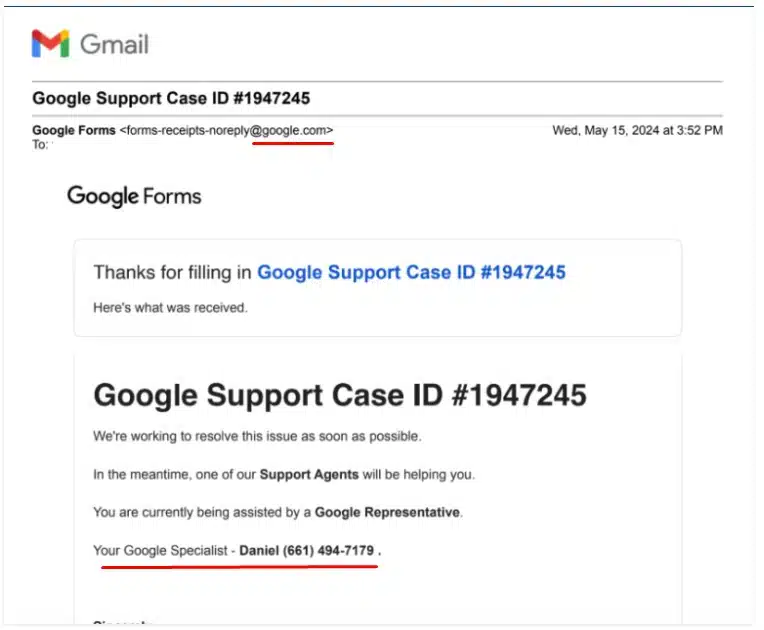

Para reforçar a credibilidade, o golpista, que se identificou como “Ashton”, enviou um e-mail legítimo pelo domínio google.com. Esse e-mail incluía detalhes técnicos, como um número de caso falso e informações do suposto representante.

O e-mail falso com domínio oficial do Google só foi possível porque os golpistas utilizaram o Google Forms, um serviço disponível para todos os usuários do Google Docs que facilita o envio de pesquisas, formulários e outras comunicações para qualquer pessoa.

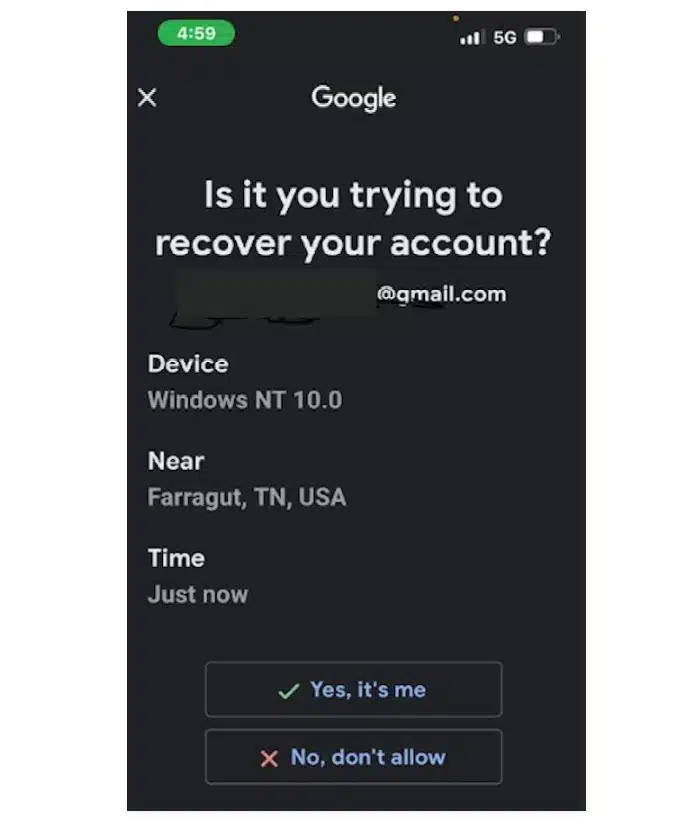

Sem desconfiar, Griffin foi induzido a clicar em um prompt de recuperação de conta no celular, o que concedeu acesso total aos criminosos.

Griffin afirmou que depois de ver o prompt em seu telefone, acreditou que estava realmente falando com alguém do Google. Na realidade, os hackers fizeram o alerta aparecer em seu telefone apenas passando pelo processo de recuperação de conta do Google para o endereço do Gmail de Griffin.

“Assim que cliquei em sim, dei a eles acesso ao meu Gmail, que estava sincronizado com o Google Fotos”, disse Griffin ao site Krebs on Security.

Infelizmente para Griffin, anos atrás ele usou o Google Fotos para guardar uma imagem da frase-semente (seed) de sua carteira de Bitcoin. Com acesso à imagem, os golpistas drenaram seus bitcoins.

“De lá, eles conseguiram transferir aproximadamente US$ 450.000 da minha carteira Exodus”, disse.

Poucos minutos após o roubo, Griffin recebeu outra ligação, dessa vez de alguém que se identificou como representante da Coinbase. O golpista informou que sua conta na plataforma estava sendo comprometida e tentou coletar mais informações.

Embora a Coinbase tenha bloqueado uma tentativa de retirada de US$ 100.000, o prejuízo já havia sido grande.

Seed digitada em site falso

Poucos dias depois, em 15 de maio, Tony, um investidor de criptomoedas com longa experiência no mercado, foi vítima de um ataque semelhante.

Enquanto colocava os filhos pequenos para dormir, recebeu uma notificação de segurança em seu celular, seguida por uma ligação de alguém que se identificou como “Daniel Alexander”, supostamente do Google.

O golpista informou que sua conta estava sendo acessada na Alemanha e o orientou a clicar em um prompt no celular para recuperar o controle.

Após seguir as instruções, Tony recebeu outra ligação, dessa vez de um suposto representante da Trezor, fabricante de carteiras de hardware.

O criminoso alegou que a conta de Tony havia sido comprometida e pediu que ele inserisse sua seed em um site para “recuperação de conta”.

Tony afirmou que acreditou que sua conta Trezor realmente estava comprometida. O autor da chamada o convenceu a “recuperar” sua conta inserindo sua seed no site (verify-trezor[.]io) que imitava o site oficial da Trezor.

O site, no entanto, era uma página de phishing. Assim que Tony digitou sua frase-semente, os hackers transferiram 45 bitcoins, equivalentes à cerca de R$ 26 milhões, para carteiras sob seu controle.

Ambos os ataques utilizaram vulnerabilidades conhecidas no Google Authenticator. Por padrão, o aplicativo sincroniza códigos de autenticação com a conta do Gmail, permitindo que hackers com acesso ao e-mail também obtenham os códigos necessários para autorizar transações em exchanges.

Os golpistas também se aproveitaram do Google Forms, para criar formulários e pesquisas do Google.

Os hackers configuraram o formulário para enviar e-mails diretamente do domínio google.com, tornando suas mensagens mais difíceis de identificar como fraudulentas.

Isso contribuiu para convencer as vítimas de que estavam lidando com representantes reais do Google.

Após o incidente, Griffin e Tony se conectaram por meio de uma publicação no Reddit, onde trocaram informações sobre os golpes. Ambos descobriram que os alertas e os números de caso enviados pelos criminosos eram idênticos, sugerindo uma operação coordenada.

Mais tarde, Tony reconheceu a voz do golpista em um podcast no qual o próprio criminoso se gabava de suas atividades. No programa, o hacker afirmou ser um adolescente que operava com outros hackers, muitos dos quais ele conheceu jogando Minecraft.

O hacker revelou detalhes de seus métodos, incluindo o uso de bots para realizar chamadas automatizadas que identificavam potenciais vítimas.

O podcast pode ser visto abaixo:

Em conversa com o site de segurança, o Google reconheceu os ataques, descrevendo a situação como uma campanha de phishing direcionada a um pequeno grupo de usuários.

Em resposta, reforçou suas defesas e emitiu orientações para evitar golpes semelhantes. A empresa também afirmou que nunca entra em contato por telefone para tratar de questões de segurança.

“Estamos cientes desse ataque restrito e direcionado e reforçamos nossas defesas para bloquear tentativas de recuperação desse agente”, disse o Google ao Krebs on Security.

“Embora esses tipos de campanhas de engenharia social estejam em constante evolução, estamos trabalhando continuamente para fortalecer nossos sistemas com novas ferramentas e inovações técnicas, além de compartilhar orientações atualizadas com nossos usuários para ficar à frente dos invasores”, diz a declaração.

Vítima implorou golpista para devolver bitcoins roubados

Tanto Griffin quanto Tony criticaram a facilidade com que os criminosos puderam explorar ferramentas legítimas para executar os golpes.

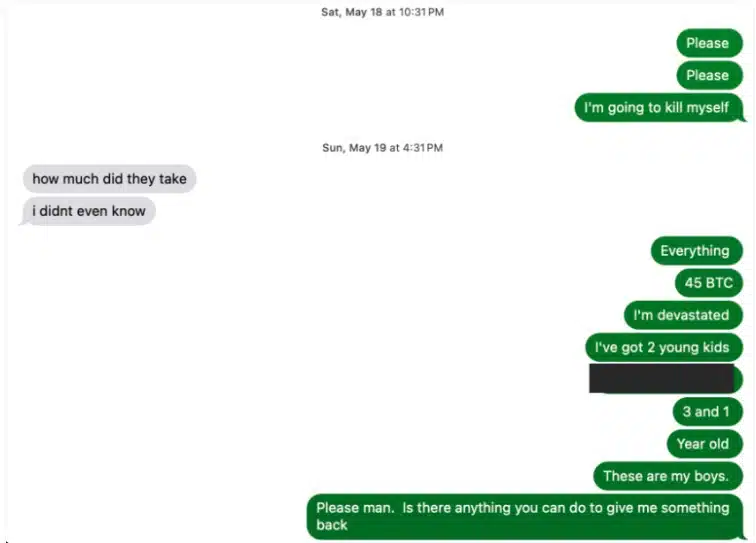

O impacto emocional sobre as vítimas foi alto. Tony, que planejava usar os fundos roubados para a aposentadoria e a educação de seus filhos, precisou de meses de terapia para lidar com o trauma.

Ele descreveu o roubo como um momento de “luta ou fuga”, em que o estresse e a pressão o levaram a cometer erros.

“Cometi erros por estar tão ocupado e não pensar corretamente”, Tony disse ao KrebsOnSecurity. “Eu tinha me afastado tanto dos protocolos de segurança em bitcoin, pois a vida tinha mudado muito desde que tive filhos.”

“Tudo o que eu pensava era em proteger meus meninos e isso acabou me custando tudo”, ele disse. “Nem preciso dizer que estou devastado e tive que fazer terapia séria para superar isso.”

Em uma das imagens compartilhadas, é possível ver a vítima implorando ao golpista para devolver os fundos.

Tony compartilhou esta troca de mensagens de texto dele implorando aos seus algozes após ter sido roubado de 45 bitcoins. (Foto: Krebs on Security)Griffin, por sua vez, tentou enganar os golpistas em chamadas subsequentes, mas acabou sendo ameaçado, o que o levou a encerrar qualquer contato.

Como se proteger?

Especialistas em segurança cibernética recomendam várias medidas para evitar golpes desse tipo.

Entre elas estão desativar a sincronização do Google Authenticator com a conta do Gmail, utilizar chaves de segurança físicas e evitar armazenar seeds em locais acessíveis online, como o Google Fotos.

- Desativar a sincronização do Google Authenticator.

- Adotar métodos de autenticação multifator mais seguros, como chaves físicas.

- Evitar armazenar frases-semente online ou em dispositivos conectados à internet.

- Nunca confiar em chamadas ou mensagens não solicitadas sobre segurança de contas.

Por fim, casos do tipo servem de lembrete que golpistas estão usando técnicas avançadas para roubar criptomoedas, onde transações são irreversíveis.

Embora as empresas de tecnologia estejam constantemente aprimorando suas defesas, os criminosos continuam inovando em suas táticas.

No universo das criptomoedas, a responsabilidade pela segurança recai, portanto, sobre os próprios usuários. Sendo assim, usuários precisam parar de negligenciar a constante busca por educação sobre o tema e adotar práticas rigorosas de proteção para evitar perdas irreversíveis.

Vamos aprender com o erro do amigo?

JAMAIS COLOQUE AS PALAVRAS EM UM DISPOSITIVO ONLINE

O objetivo da seed phrase, as 12 palavras, é ficar OFFLINE em meio FÍSICO. Assim fica impossível o roubo pela internet.

Houve outro caso em que um malware conseguiu ler as palavras em uma… https://t.co/l3jhzNaGdn

— Narcélio (@narcelio) December 24, 2024