Conhecido como Lazarus, o grupo de hackers da Coreia do Norte é um grande problema para autoridades ao redor do mundo. Em um recente caso, divulgado pelo Bleeping Computer, o grupo esta usando ofertas de emprego da Crypto.com para espalhar malwares focados em sistemas macOS.

A Crypto.com é uma das principais plataformas de criptomoedas do mundo, sendo popular ao redor do mundo e com milhões de usuários. A empresa chegou a comprar o estádio Los Angeles Staples Center e trocou o nome para Crypto.com Arena.

Com isso, o nome Crypto.com se tornou conhecido o suficiente para ser a peça central do golpe da equipe Lazarus. O grupo de hackers está realizando uma campanha apelidada de ‘Operation In(ter)ception’ há pelo menos 2 anos. Os principais alvos desse golpe são pessoas que trabalham no setor de criptomoedas.

Ataque usava propostas de empregos no setor de criptomoedas

O principal vetor do ataque é o uso de malwares para infectar o computador das vítimas. Com isso, o grupo tenta induzir os alvos a abrir arquivos maliciosos que infectam sistemas com malware que podem ser usados para violar as redes internas de empresas de criptomoedas para roubar grandes quantidades de criptos, NFTs, realizar espionagem ou comprometer documentos importantes.

Foi detectado anteriormente um ataque visando os funcionários de TI com ofertas de trabalho se passando por vagas na Coinbase, mas que na verdade espalhavam malwares para Windows e para o macOS. Após a campanha com o uso do nome da Coinbase, agora a isca foi a Crypto.com.

Lazarus normalmente aborda seus alvos via LinkedIn, enviando-lhes uma mensagem direta para informá-los de uma vaga de emprego lucrativa em uma grande empresa.

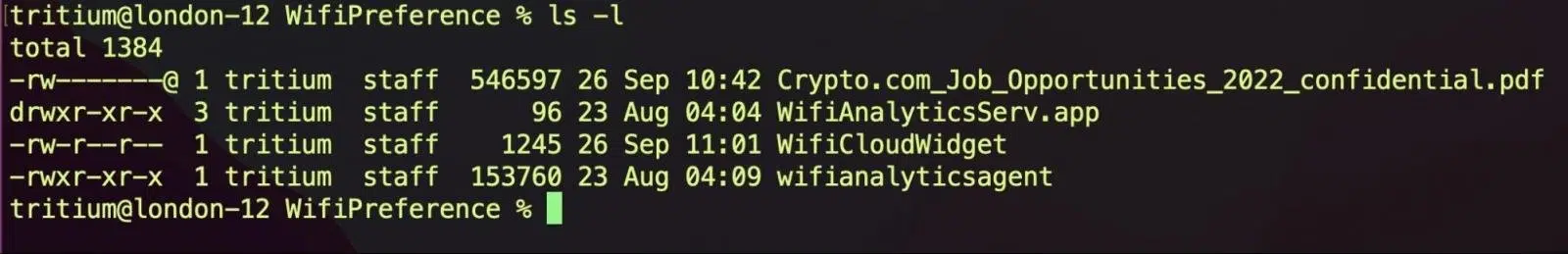

Como nas campanhas anteriores focadas em usuários do Mac os hackers enviaram um arquivo binário do macOS se passando por um PDF com 26 páginas chamado ‘Crypto.com_Job_Opportunities_2022_confidential.pdf’ que contém supostas vagas de emprego no Crypto.com.

Após abrir o arquivo, o malware cria novas pastas e descarrega códigos nos computadores das vítimas, afetando o sistema e se espalhando por outros computadores ligadas à rede, até mesmo através de Wi-Fi.

Isso deixa claro que o Lazarus está focando em infectar computadores ligados à redes empresárias, para aumentar os danos.

Os investigadores perceberam características que apontam para uma operação de curta duração.

“Os agentes do grupo hacker não fizeram nenhum esforço para criptografar ou ofuscar qualquer um dos binários, possivelmente indicando campanhas de curto prazo e/ou pouco medo de detecção por seus alvos”, explica o Sentinel One em seu relatório.

O grupo Lazarus é conhecido por ataque a empresas de grande porte e, segundo relatos de pesquisadores, ele é financiado em pela Coreia do Norte, com suspeitas de que eles usam os valores roubados em criptomoedas para conseguir ajudar o país a driblar as sanções impostas pelos EUA.

Acredita-se que o Lazarus é responsável pelo roubo de mais de US$ 600 milhões em criptomoedas.