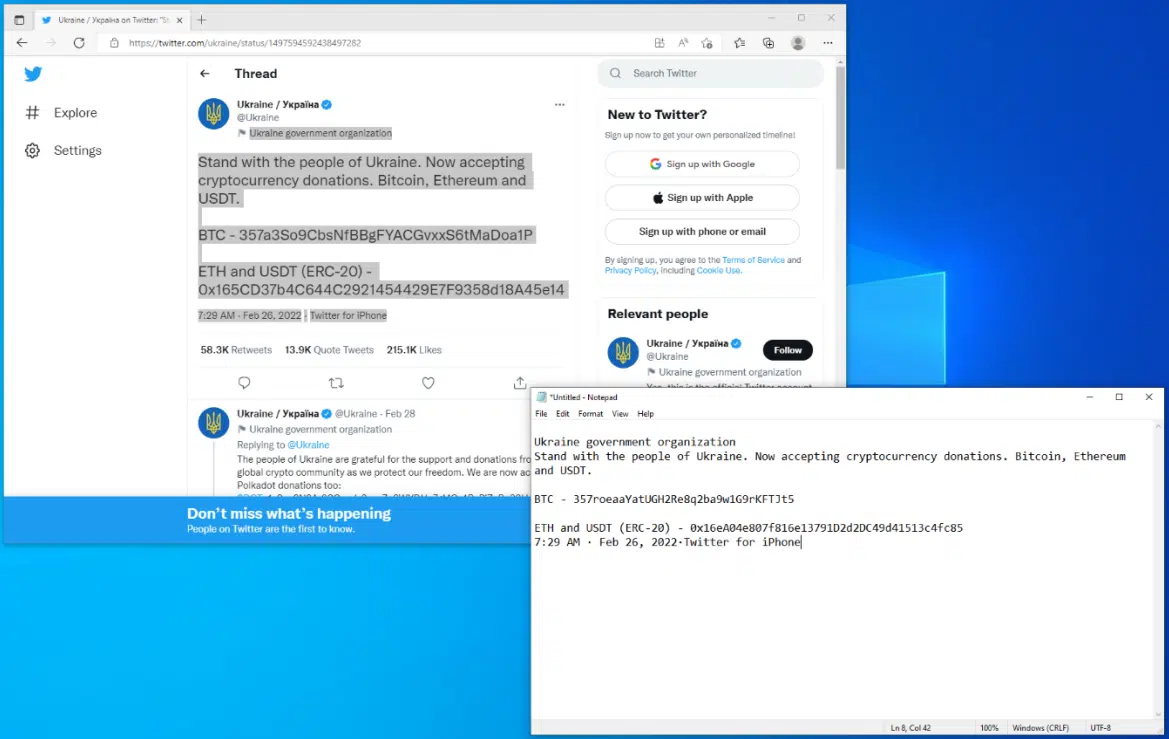

Ao realizar uma transferência de criptomoedas através de copiar e colocar o endereço sempre bate aquela dúvida se está tudo certo, não é mesmo? Foi justamente ao aproveitar desse tipo de ação que um grupo de hackers roubou US$ 1,7 milhão através de uma campanha extensa com um malware recentemente identificado.

A companhia de segurança Symantec conseguiu descobrir e rastrear o uso de um novo malware chamado Clipminer, especializado em alterar endereços em transações de criptomoedas e até mesmo minerar criptomoedas quando o computador está ocioso.

Segundo os pesquisadores que descobriram o Clipminer, a operação dos hackers tinha aumentando consideravelmente. Enquanto pesquisava sobre o ataque, a Symantec encontrou 4.375 carteiras receberam dinheiro roubado dos ataques.

Malware rastreia uso de teclado e mouse de clientes para roubar criptomoedas

O Clipminer é um trojan, ou seja, um arquivo malicioso escondido em um válido, ou se passando por um arquivo normal. Os pesquisadores afirmaram que o malware chega ao sistema host como um arquivo WinRAR e extrai automaticamente para iniciar um arquivo do painel de controle (.CPL) que baixa uma biblioteca de vínculo dinâmico (.DLL).

Após a execução, o malware cria tarefas agendadas para persistência e também cria uma chave de registro vazia, provavelmente como um marcador de infecção para evitar a reinfecção do mesmo host.

Após a instalação inicial o malware começa a monitorar o uso de teclado e mouse no computador infectado. Além disso ele também monitora os processos que estão em execução e se há ferramentas de análise e antivírus rodando. A partir disso o Clipminer é capaz de saber quando o computador está sendo usado ou não pelo usuário.

Quando ele determina que o computador não está sendo usado, o Clipminer inicia o XMRig Monero, minerando Monero com o sistema computacional infectado. Mas essa não é a principal fonte de renda do grupo criminoso.

Paralelamente à mineração ilegal, o malware monitora constantemente a área de transferência em busca de endereços de criptomoeda copiados e os substitui instantaneamente por outros pertencentes ao invasor, desviando os pagamentos.

A Symantec diz que as primeiras amostras do Clipminer começaram a circular por volta de janeiro de 2021 e a partir de fevereiro começaram a crescer infectar vários computadores. A equipe afirma que o malware foi distribuído por meio de cracks de jogos e softwares piratas, e se espalhou em redes P2P, indexadores de torrent e vídeos do YouTube.