Recentemente uma série de ataques de grande escalão atingiram grandes canais do YouTube brasileiro, como exemplo o Zangado, um canal de mais de 11 anos e um dos maiores no nicho de jogos, e o canal Ei Nerd, do Peter Jordan, com mais de 10,8 milhões de inscritos. O problema está chamando a atenção de vários youtubers de diferentes tamanhos, justamente por causa do risco de perderem o canal para o tal golpe.

O” hacker ético” Gabriel Pato publicou uma análise do malware que pode ter sido utilizado para atacar os canais. Gabriel explicou um pouco sobre o funcionamento (até que simples) do vírus, qual a sua origem, tipos de informações que ele rouba e quais estratégias foram utilizadas para infectar os YouTubers.

Vale mencionar que os ataques por malware não são algo isolado ou até mesmo novo, já que o ataque já aconteceu inúmeras vezes e até mesmo gerou problemas judiciais para o YouTube.

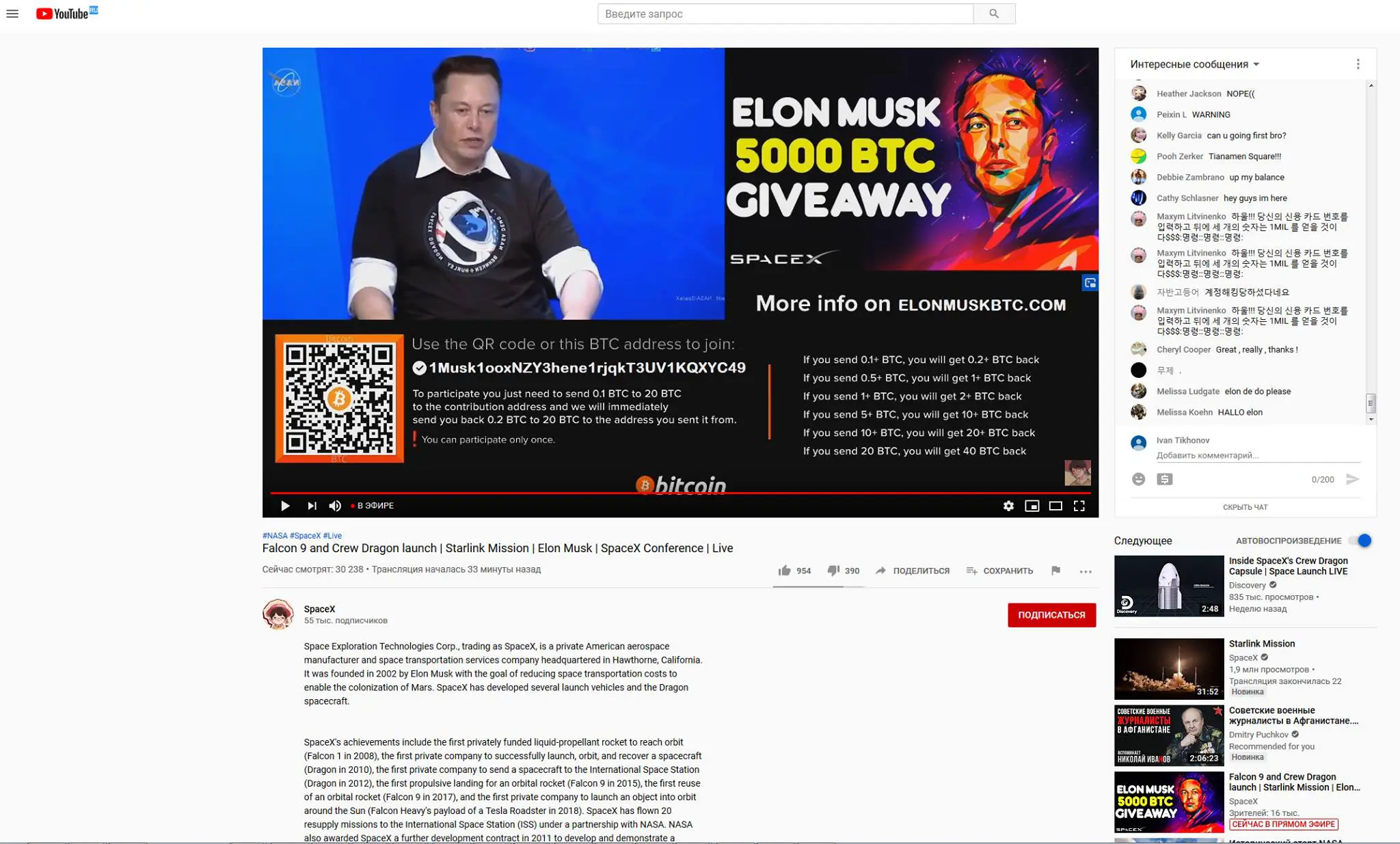

Assim como aconteceu com canais do YouTube no exterior ou até mesmo em exemplos passados aqui no Brasil, o principal motivo dos ataques é utilizar os canais como uma ponte entre os inscritos e um clássico golpe que rouba criptomoedas.

Ataque hacker demonstra conhecimento e sofisticação

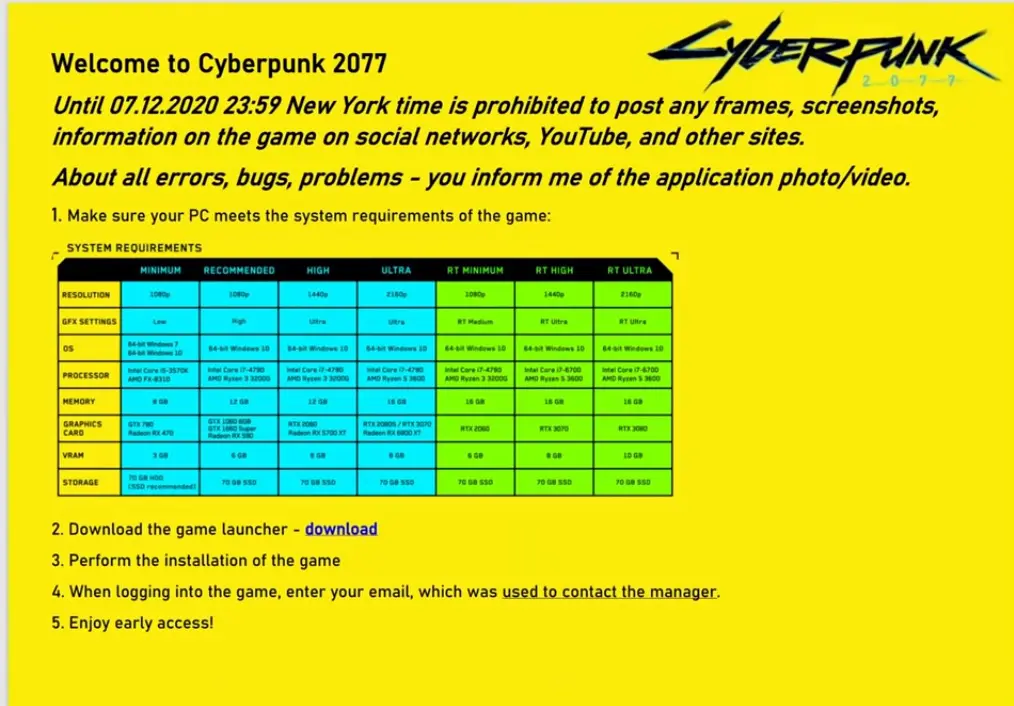

Um dos pontos mais interessantes dos ataques é que ele é todo feito através de uma tática de phishing com um certo nível de sofisticação. A primeira onda de golpes, que acabou levando alguns canais de médio porte, focou no nicho de jogos, justamente para dar mais credibilidade a tática e toda a conversa que levava ao ataque final.

Diferente da maioria dos ataques de phishing que acontecem na internet, onde milhões de mensagens são enviadas para usuários, na esperança de que alguém cometa um erro, os hackers do YouTube possuem uma estratégia segmentada e direta.

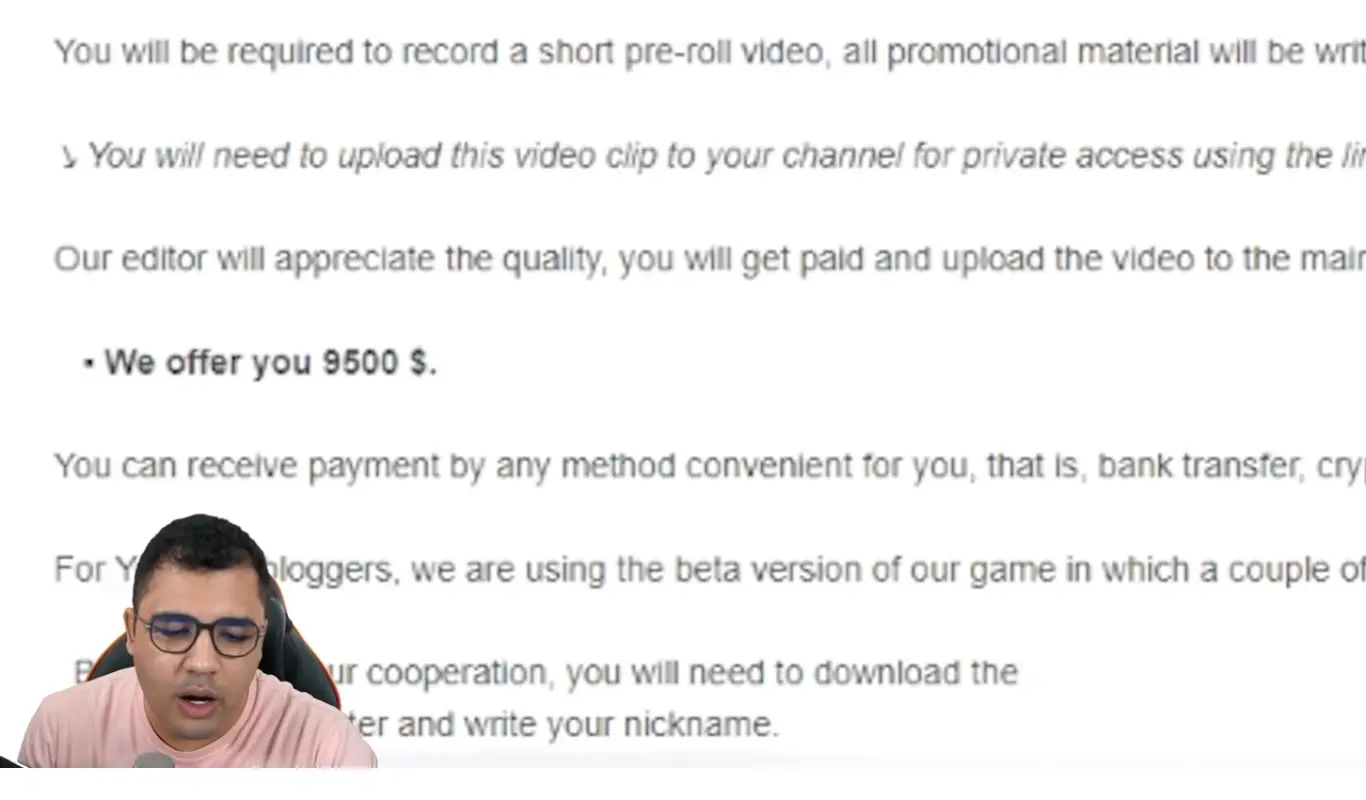

Até recentemente eles procuraram canais de jogos, se passando por desenvolvedora de jogas independentes e oferecendo chaves de teste e oportunidade de publicidade paga. Bruno Correa, YouTuber de 7,15 milhões de inscritos, contou em seu canal como alguém se passando pela desenvolvedora Slormite tentou aplicar o golpe nele.

No vídeo ele também fala que em 1 semana, três tentativas de golpes foram aplicados. Todos se passando por desenvolvedoras independentes. Em um dos e-mails, se passando pela desenvolvedora de Spelunky 2, a “empresa” ofereceu a quantia de US$ 9.500 dólares pela produção do vídeo, além da chave do jogo.

O problema se tornou algo tão comum que até mesmo desenvolvedoras independentes começaram a alertar aos jogadores e criadores de conteúdo sobre o risco de golpes e o uso de e-mails falsos usados pelos golpistas.

🚨 Content creators who are receiving emails regarding paid Eastward coverage: these emails are a *SCAM* & contain harmful malware. Do not open them!

They’ve recently acquired a fake domain, so be be extra vigilant:

🚫 FAKE @pixpilgames.com / @gmail.com

✅ REAL @chucklefish.org pic.twitter.com/A4KTTLjiHw— Chucklefish (@ChucklefishLTD) August 6, 2020

A engenharia social é a principal arma do ataque, sendo muito mais importante do que o malware em si. E uma das principais estratégias para o sucesso do grupo são o uso de e-mails com domínios de phishing e até mesmo uma linguagem compatível com as atividades padrões do YouTube.

E-mails falsos e linguagem de alto nível fazem parte do golpe dos hack do YouTube

O golpe começa com o contato por e-mail ou por whatsapp e diferente de golpes mais simples, a linguagem está muito similar com o tipo de conversa que acontece entre criadores de conteúdo e desenvolvedoras.

Há menções sobre o embargo (período em que nenhuma informação sobre o jogo pode ser divulgado) e vários outros termos que, até para quem já está acostumado com esse nicho, dão credibilidade para toda a conversação.

Em um vídeo explicando o que aconteceu com o seu canal e como ele foi hackeado, Zangado revelou que foi exatamente esse PDF que o induziu ao erro e causou danos graves ao seu canal (que agora já foi recuperado).

O interessante são os e-mails utilizados pelos golpistas. Anteriormente eles usavam o domínio @gmail.com, mas para aumentar ainda a possibilidade de enganar os criadores de conteúdo, recentemente eles passaram a comprar domínios próprios.

No caso do vírus que roubou o canal do Zangado, o e-mail foi enviado através do endereço com domínio @cyberpunk2077.icu. Outros criadores receberam o contato de @cdprojektred.media.

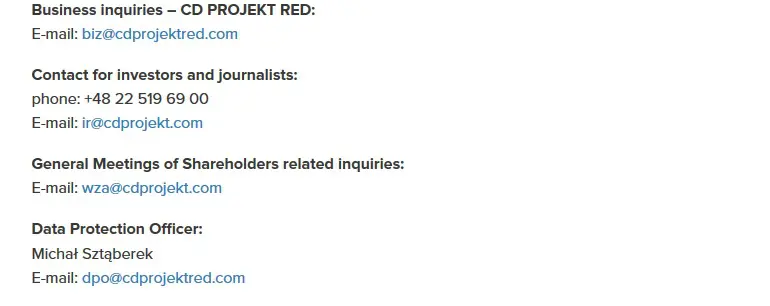

Como é possível ver no site oficial da CD Projekt Red, o e-mail oficial da empresa é @cdprojekt.com

Como é possível notar, a semelhança é o suficiente para enganar pessoas que não estão muito atentas ao que está acontecendo.

Como funciona o malware que derrubou o canal do Zangado?

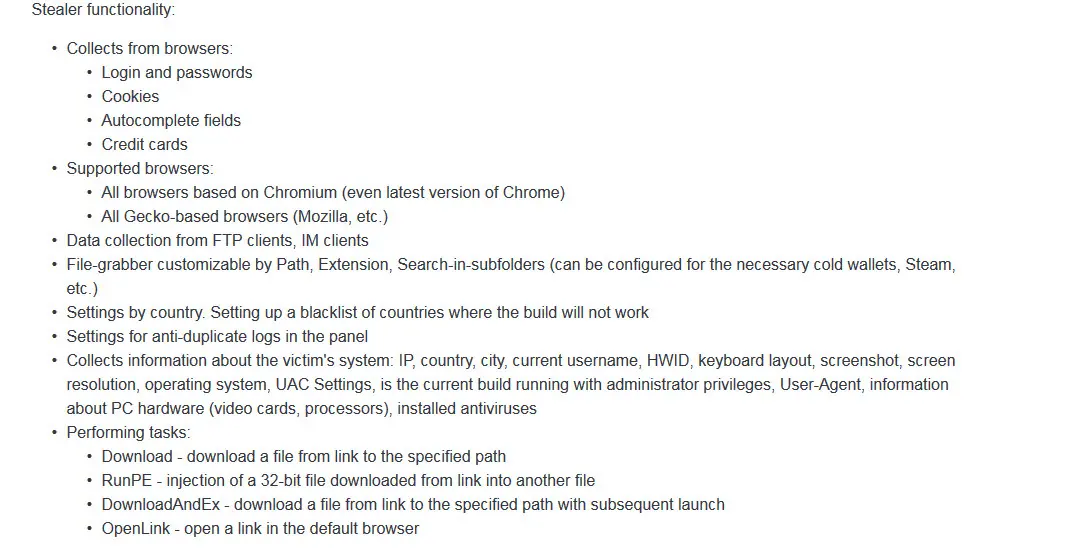

De acordo com a investigação realizada por Gabriel Pato, o malware que fui utilizado nos ataques recentes é conhecido como RedLine, uma aplicação russa muito conhecida no meio cibernético e amplamente vendida em fóruns hackers.

O RedLine atua como um “stealer”, quase que uma evolução do keylogger. O termo “stealer”, que nada mais é do que “ladrão” em inglês, é especializado em roubos de diferentes informações, ele pode ser adaptado para diferentes campanhas.

Ele pode ser encontrado em fóruns russos por cerca de $ 200 dólares por mês (plano de assinatura). Entre as suas funcionalidades, ele pode roubar senhas e dados salvos em navegadores, números e senhas de cartões de crédito, informações sobre o sistema e o usuário e recentemente ele foi atualizado para também roubar carteiras de criptomoeda.

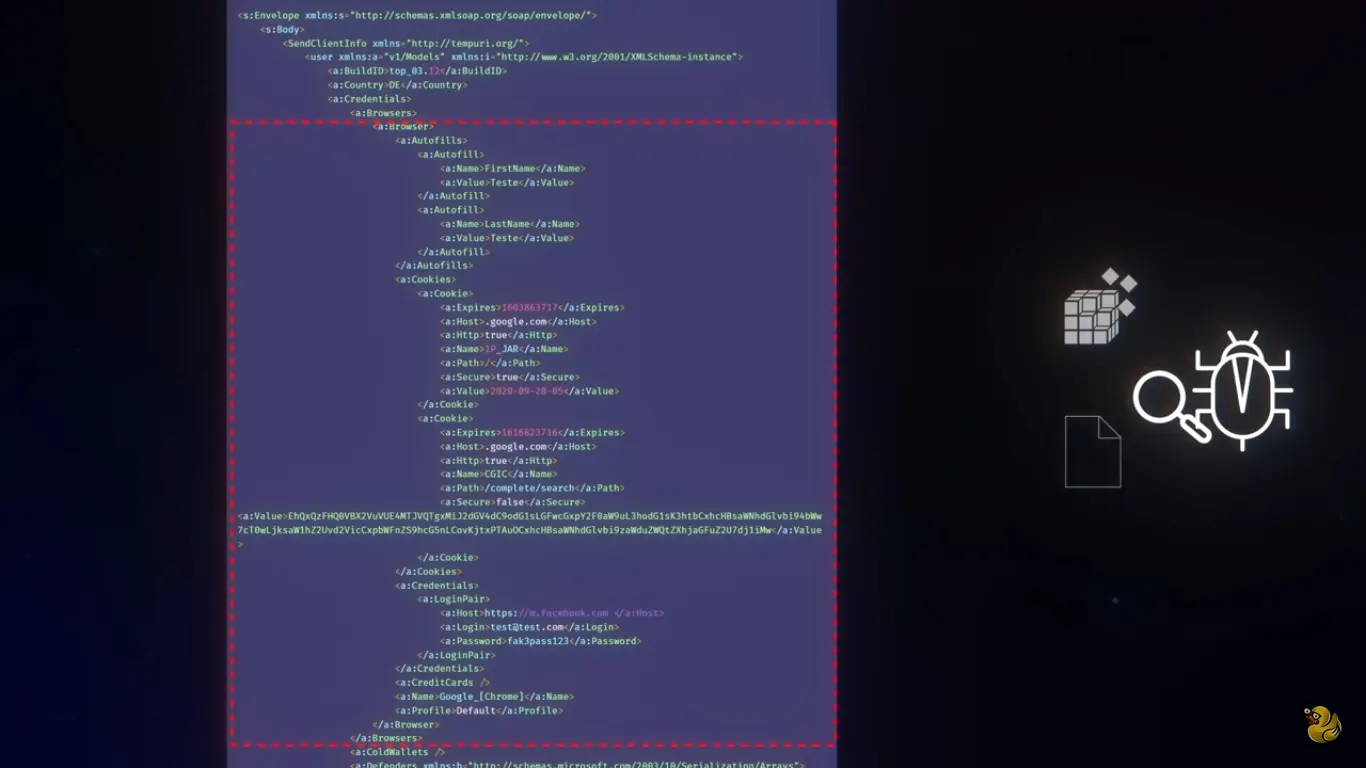

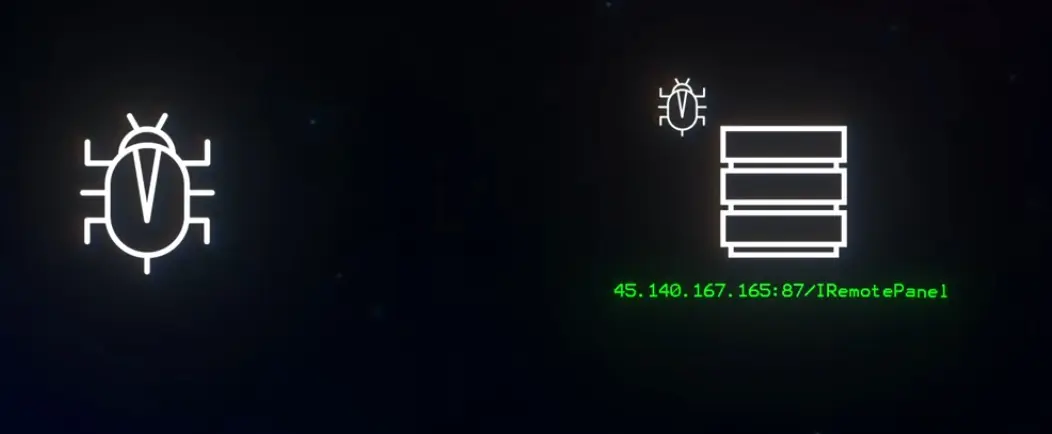

Voltando à investigação de Gabriel Pato, ele descobriu com qual servidor que o vírus se comunica uma vez que ele está instalado na máquina da vítima.

Ao analisar o malware, Pato determinou que ele não utiliza totalmente as suas funções nos computadores infectados. O RedLine está programado apenas para buscar e roubar dados do navegador (cookies, senhas salvas, localização, etc.), além de fazer uma captura de tela do usuário.

Para piorar, o Vírus possui uma série de barreiras e recursos para evitar análises simples de antivírus. O Windows Defender e até mesmo outros analisadores não são capazes de determinar que há algo errado dentro do arquivo baixado.

Todos esses dados são compilados em um único arquivo e é enviado diretamente para o servidor de controle indicado logo acima. Mas porque os hackers têm interesse nesses dados?

Bom, a resposta é simples, as informações mais importantes para esse vírus é justamente os dados de cachê do navegador e os cookies.

Vírus dos hackers do YouTube consegue passar pela autenticação de dois fatores

Durante os ataques, muitos questionaram se os YouTubers não estavam utilizando a autenticação de dois fatores (2FA) para se proteger. O problema é que como o RedLine atua, ele consegue passar pela autenticação de dois fatores, isso porque ele não rouba apenas a senha, mas também os dados de cookies e cachê que podem permitir que o hacker simule ser a mesma pessoa.

Como o 2FA é usado para novos logins e o RedLine rouba os dados onde os logins já foram feitos e autenticados, não há o pedido de uma nova autenticação. Com poucos minutos o hacker consegue trocar todas as senhas que ele quiser, sem que tenha qualquer tipo de barreira.

Vírus pode começar uma campanha contra canais de maquiagem

Também através da sua investigação, Gabriel Pato descobriu que um dos domínios (cyberpunk2077.icu) estava registrado em um outro e-mail: katemiller8428@gmail.com, provavelmente um e-mail falso ou então roubado de alguém para registrar os domínios para o golpe. Mas o que ele notou é que recentemente novos domínios foram registrados, todos se passando por marcas de maquiagem:

- avon-company.site

- marykay-promo.sites

- maybelline.space

- mkglobal.site

- marykayglobal.site

Com isso, há uma grande probabilidade de que a próxima onda de golpes mire nos influenciadores e criadores de conteúdo que falam da maquiagem e possam ter contato com essas empresas.

E no final das contas, porque estão hackeando canais do YouTube?

Um novo jogo foi lançado, o Cyberpunk 2077, então os donos de canais sobre jogos se tornaram alvos dos hackers. A tática é engenharia social, oferecer alguma parceria e pedir aos donos dos canais para instalar um software, no caso, o vírus.

O propósito do golpe é aplicar um segundo golpe, dessa vez com criptomoedas através do clássico “mande x Bitcoins e enviaremos o dobro”, algo que nunca acontece, claro.

Os canais roubados tem o nome trocado e exibem lives infinitas com essas promessas de Bitcoin de graça para quem enviar uma quantidade de moedas para uma determinada carteira.

Não se sabe se quem está roubando as contas é a mesma pessoa que aplica o golpe do Bitcoin ou se eles vendem o acesso desses canais no Mercado negro para quem tem interesse em aplicar esse tipo de estratégia.